-

Compteur de contenus

14 412 -

Inscription

-

Dernière visite

-

Jours gagnés

253

Tout ce qui a été posté par mprinfo

-

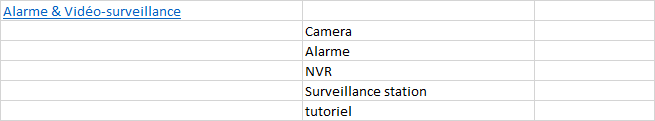

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

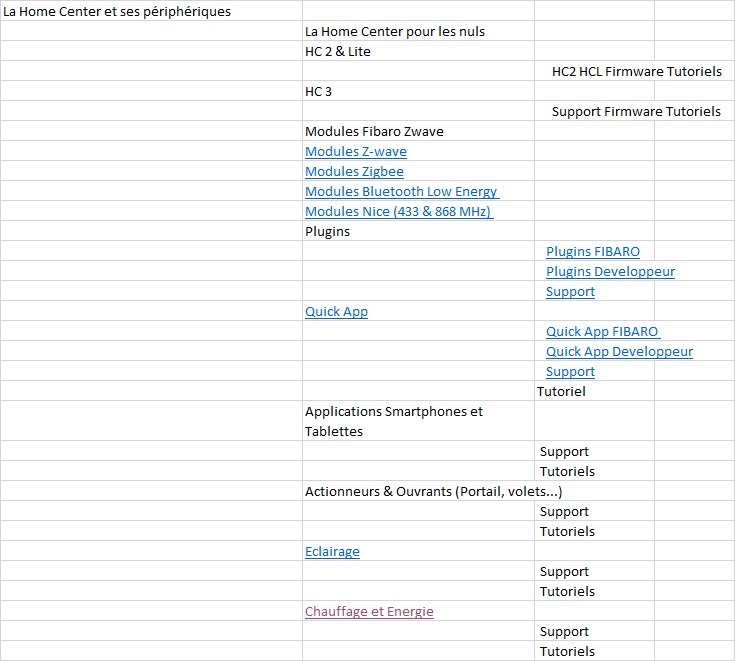

Tu en crée 2 est tu en supprime 2 Tu crées Lua MARKET place Tu supprimes Plugin Quick app Que l'on met dans market place En plus dans HC et périphérique il va y en avoir moins donc ça va réduire la liste une fois que tout sera trier [emoji4] Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Moi je vais bien un forum MARKET Place Modules Virtuel PlugIn QA Scénes 1 poste par produit comme cela on supprime plugin et qa et un forum LUA / API API QA Scénes VD Appel http, Https, TCP, UDP pour tout ce qui est question sur le code que l'on veut créé -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Avec une bonne souris logitech tu mets la roulette en libre et ça passe impeccable @lazer je pense qu'il y aura encore quelques petite adaptation a faire mais le plus gros est fait pour Nice et Zifbee et bluethooth low emergy ca terminera un jour ou l'autre dans hc3 lorsque ce sera implémenté la section informatique te conviens on n'a fait cela pendant que dormait -

Contrôleur domotique Fibaro Home Center 3 - Z-Wave+ / Zigbee https://www.dealabs.com/bons-plans/fibaro-home-center-3-black-1917641 On ne présente plus la box domotique de Fibaro. Elle fait partie des produits les plus populaire du marché de la domotique. Elle revient dans sa version 3 avec : - un processeur plus costaud (Quad-core Arm Cortex A53 à 1,2 GHz) - plus de mémoire vive (2Go) - plus de stockage (8Go) - une nouvelle interface plus réactive - support zwave+ et Nice - un support à venir pour les protocoles Zigbee, Bluetooth LE Le prix affiché sur le site est de 497€ mais une fois dans le caddie, une réduction additionnelle de 24,86€ est appliquée pour un prix final de 472,42€. Un prix plutôt agressif pour un produit qui vient juste de sortir. On la trouve plutôt habituellement dans les 500-550€.

-

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Tu l'a mis ou DIY je le trouve pas Ok trouver [emoji4] Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Si besoin j'ai du temps libre en ce moment [emoji4] Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

C'est pas mal du tout on va attendre ce qu'en pense les autrew Ah oui n'oublie pas DIY si chère à[mention=3]krikroff[/mention] Par contre va avoir du boulot pour tout déplacer [emoji16][emoji16] Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

@moicphil non ça va dans informatique tu peux ajouter Tutoriels Car il y en a quelques uns qui traîne sur le forum Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Parfait la section informatique @lazer revient on a une section informatique [emoji23] Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Moi je mettrais image et son Plutôt que Son Image Car un ampli home cinéma c'est son + image par exemple Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

OK pas de problème Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Oui pas de soucis pour moi Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Mets informatique dans bienvenue autrement Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Moi j'ai la solution tu mets informatique dans la même section que bistrot Comme cela si il n'est pas en informatique il sera au bistrot [emoji23] Envoyé de mon BLA-L29 en utilisant Tapatalk -

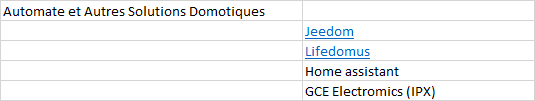

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Allez on peut faire plaisir à dieu [emoji16] Pour cge pour moi c'est pas un objet connecté C'est pas non plus une solution domotique enfin pas comme on l'entend. C'est un Automate Donc pour moi Automate et autres solutions domotique me paraît plus adapté Envoyé de mon BLA-L29 en utilisant Tapatalk -

Si tu veux des que je le reçois je peux te donner accès au rt2 normalement c'est pour vendredi Envoyé de mon BLA-L29 en utilisant Tapatalk

-

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Oui c'est krikroff qui a ajouté mac j'ai plus aucun doute c'est un extrémiste du pommier [emoji16] Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

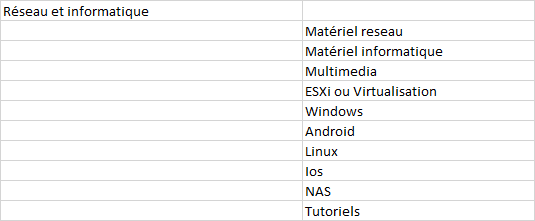

C'est vrai pourquoi mettre Mac et ios [emoji1787] On peut mettre en sous rubrique Matériel reseau Matériel informatique Linux Tutoriels Linux ça serait pas mal car beaucoup de solutions domotique tourne sous Linux ou dérivés Moi je partirais sur une bibliothèque QA Est comme dit jojo une rubrique lua Lua Tutoriels VD QA Scènes Envoyé de mon BLA-L29 en utilisant Tapatalk -

Moi j'arrive à le lire sur mon téléphone http://192.168.0.13/api/xdevices.json?Index=all product "EcoDevices_RT" status "Success" Index_C1 0 Index_C2 0 Index_C3 0 Index_C4 0 Index_C5 0 Index_C6 0 Index_C7 0 Index_C8 0 Index_C9 0 Index_C10 0 Index_C11 0 Index_C12 0 Index_TORE_Cons1 12629515 Index_TORE_Dist1 27 Index_TORE_Cons2 3146170 Index_TORE_Dist2 264 Index_TORE_Cons3 0 Index_TORE_Dist3 0 Index_TORE_Cons4 2 Index_TORE_Dist4 19 Index_TORE5 0 Index_TORE6 0 Index_TORE7 0 Index_TORE8 0 Index_TORE9 0 Index_TORE10 0 Index_TORE11 0 Index_TORE12 0 Index_TORE13 0 Index_TORE14 0 Index_TORE15 0 Index_TORE16 0 Index_TI1 9687127 Index_TI2 16337670 Index_TI3 0 Index_TI4 0 Index_TI5 0 Index_TI6 0 Index_TI7 0 Index_TI8 0 Envoyé de mon BLA-L29 en utilisant Tapatalk

-

topic unique GCE Electronics EcoDevice RT2 - Gestionnaire d'énergie

mprinfo a répondu à un(e) sujet de Lazer dans GCE Electronics

Une petite information pour compteur eau 1 impulsion pour 1/4 litres EcoDevicesRT2 : compteur eau à 0,25 l par impulsion - Eco-Devices - Téléinfo - GCE Electronics - Forum des utilisateurs - IPX800 - EcoDevices etc... https://forum.gce-electronics.com/t/ecodevicesrt2-compteur-eau-a-0-25-l-par-impulsion/4349 Envoyé de mon BLA-L29 en utilisant Tapatalk -

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

-

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

-

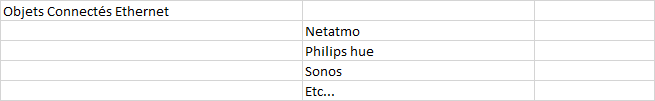

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

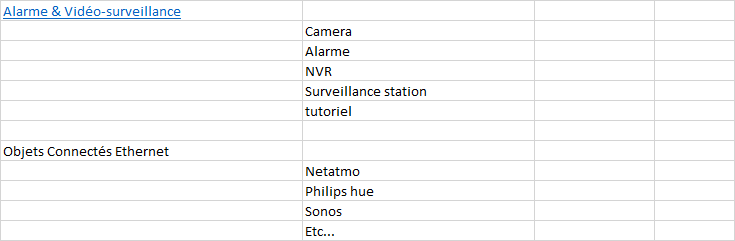

Je crois qu'il y a du favoritisme [emoji1787] C'est vrai que "section objet connecté" c'est ambigu comme nom Un module zwave homekit sont aussi des objets connectés moi je verrai une section objets ethernet ou objets ip ou un titre du genre Avec des sous sections Netatmo Philips hue Sonos Etc... Pour ne pas faire plaisir à[mention=133]lazer[/mention] je mettrai Réseau et informatique Matériel reseau Matériel informatique Nas ESXi ou Virtualisation Windows Android Linux Ios Tutoriels Envoyé de mon BLA-L29 en utilisant Tapatalk -

Il faut juste ajouter la HC3 chez netatmo afin d'avoir des identifiant différents Ce QA est un bon début mais il a quelques défauts. Par exemple je n'ai plus de modules extérieurs il a fait une mauvaise chute. Lorsque j'ai installé ce QA il a fallu que je supprime le code pour le module extérieur

-

Réorganisation arborescence

mprinfo a répondu à un(e) sujet de Moicphil dans Annonces et suggestions

Oui je pense aussi On peut ajouter hass "home assistant" Envoyé de mon BLA-L29 en utilisant Tapatalk