-

Compteur de contenus

25 881 -

Inscription

-

Dernière visite

-

Jours gagnés

1 257

Tout ce qui a été posté par Lazer

-

Petite question réseau

Lazer a répondu à un(e) sujet de jjacques68 dans Périphériques et matériels autres

Perso ça fonctionne très bien avec Ubiquiti EdgeRouter, il fait la détection de faillover par simple ping, et tout est paramétrable (nombre de ping, intervalle, etc). Si ça ne suffit pas, on peut remplacer le ping par un script Shell de son choix qui peut faire des tests très poussés. Bon par contre, c'est pas graphique, le WAN Failover se configure en ligne de commande. Un routeur Synology c'est plus simple et efficace (mais plus cher) -

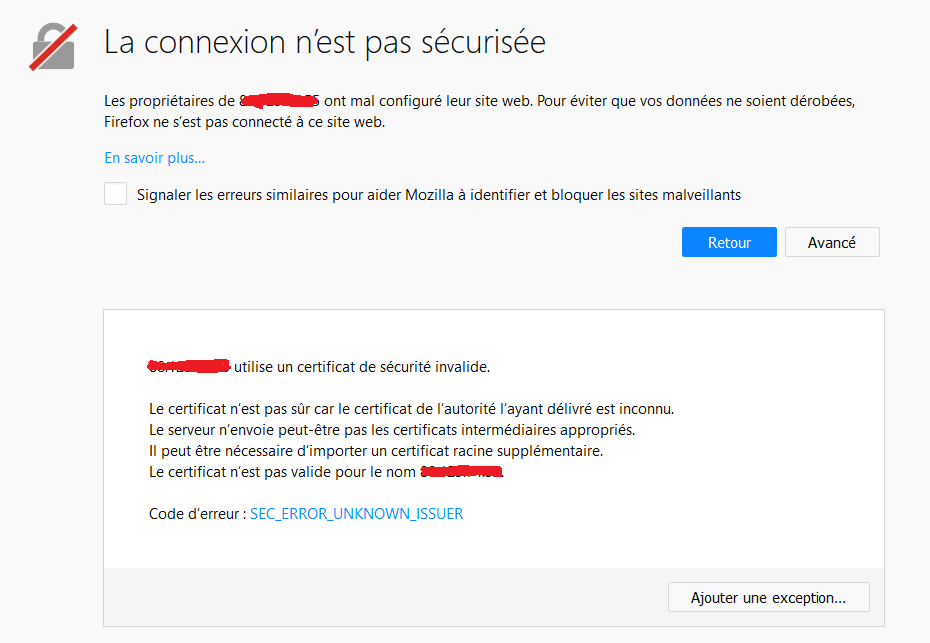

Je précise, parce que la capture d'écran n'est pas claire (j'ai caché trop d'infos). Les zones rouges barrées sont l'adresse IP publique, donc aucun nom de domaine n'apparait.

-

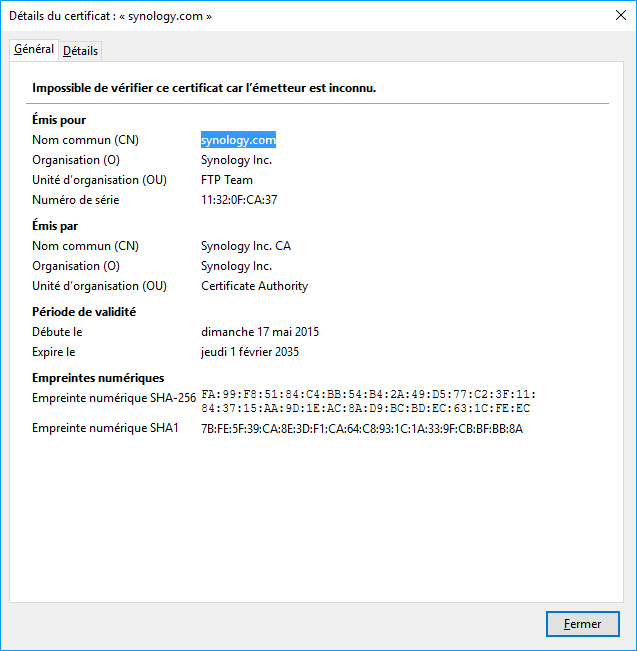

Alors chez BenjyNet, c'est très bien, aucune information n'est divulguée Le certificat présenté est un certificat auto-signé par Synology. Donc ça répond parfaitement à mes interrogations. Le Reverse Proxy ne présente pas l'un de vos certificats par défaut, mais le siens (auto-signé, d'où l'avertissement de sécurité), qui est générique et en donne aucune informations de domaine. Bref, parfait

-

je confirme, presque qu'une minutes pour charger la page de httpbin.org sur Orange Fibre moi aussi. Pas étonnant que la requête de la HC2 parte en timeout. (je n'utilise pas ce script, donc je ne rencontre pas de problème reboot intempestif)

-

Non pas encore

-

OK donc si tu as un site poubelle, c'est déjà pas mal. Je reprends mon explication afin d'essayer de me faire comprendre. Je scanne Internet....soit avec un robot (99% des logs de vos firewalls viennent de robot, souvent en Russie/Chine), afin d'obtenir une liste d'IP avec des ports ouverts. Alternative : je connais déjà votre IP parce que je vous cible particulièrement, donc je n'ai plus qu'à scanner vos ports ouverts (avec "nmap" ça prend quelques minutes) Admettons que votre IP publique c'est 1.2.3.4 Si vous avez appliqué ce tuto, vous avez 2 ports ouverts : 80 (http) et 443 (https). Je prend mon navigateur (Firefox parce que c'est mon préféré, mais ça peut aussi être Chrome ou encore un autre, bref, tout navigateur moderne sauf Internet Explorer). J'ouvre une page Web sur http://1.2.3.4 Là je vois un site "poubelle" que le reverse proxy me renverra, par exemple une page blanche avec un code 403 (je vous laisser faire le test sur votre propre IP). Je ne peux pas aller plus loin. Maintenant, avec le navigateur, j'ouvre une page sur https://1.2.3.4 (donc sur le port 443 que le navigateur va automatiquement sélectionné car je lui ai demandé du https sécurisé) Première chose que je constate, un avertissement de sécurité, car le domaine de l'URL demandée (1.2.3.4) ne correspond pas au domaine pour lequel le certificat par défaut (*) a été signé. Supposons que votre domaine soit mondomaine.com, on est tous d'accord pour dire que mondomaine.com <> 1.2.3.4 (simple comparaison textuelle) Là où ça devient intéressant, c'est que je clique sur le bouton pour voir les détails du message d'avertissement et du certificat... et on voit clairement apparaitre le nom du domaine "mondomaine.com" (je ne met pas de capture d'écran, faites le test avec votre IP publique) Intéressant tout ça, ce nom de domaine me donne une piste. Premier cas, ce certificat par défaut (*) contient déjà un sous-domaine (exemple hc2.mondomaine.com). Bingo, j'ai juste à ouvrir une fenêtre sur https://hc2.mondomaine.com et là j'ai accès à votre HC2. Si celle-ci fonctionne sous une vieille version de Debian avec une vieille version de Apache et des pages web développées par un stagiaire (c'est une exemple fictif hein.... ou pas), il y a de bonnes chances de trouver des failles de sécurité et de les exploiter. Exemple, la faille permettant de rooter la HC2 via l'interface Web publiée en septembre dernier (et corrigée en vitesse par Fibaro, comme quoi quand ils veulent, ils peuvent). Une fois le serveur rooté, c'est la porte d'entrée à tout votre LAN... et là je ne parle pas que de domotique. Il devient très facile de rooter les caméras Hikvision non patchées, les TV connectées, accéder aux fichiers du NAS, etc. Second cas, soit parce que le certificat par défaut (*) ne m'a pas donné de sous-domaine, et/ou parce que j'ai envie de découvrir tous les autres sous-domaines liés à votre nom de domaine, il existe différentes méthodes pour parcourir les arborescences DNS et tenter de découvrir tous les sous-domaines.... ça ne fonctionne pas à tous les coups, mais on peut trouver des choses intéressantes. A ce moment là, tout les sous-domaines que je vais trouver vont me donner autant de points d'entrées que nécessaire pour me connecter à vos équipements internes au travers de votre reverse proxy, qui fera simple son job, rien de plus. En bref, le Reverse Proxy vous permet de chiffrer la connexion https entre votre navigateur client et votre serveur à la maison, et c'est tout. Il est incapable de cacher les équipements internes sur votre réseau. En fin de compte, il n'apporte pas plus de sécurité que d'ouvrir un ensemble de ports sur votre routeur, face à un pirate qui veut pénétrer votre réseau. (*) certificat par défaut : c'est bien là tout le problème. Votre reverse proxy a pris l'un de vos certificats (signé par Let's Encrypt dans les règles de l'art) et s'en est servit pour répondre à la requêtes générique https://1.2.3.4 Le choix du certificat ne se fait pas au hasard, avec HAproxy il prend le premier par ordre alphabétique parmi la liste des certificats que vous avez généré. Prenons un exemple, j'ai fait signer 3 certificats : - mondomaine.com (la racine de mon domaine) - hc2.mondomaine.com (Fibaro) - dsm.mondomaine.com (Synology) Le premier par ordre alphabétique, c'est dsm.mondomaine.com !!! Il est critique celui-là en plus (par chance Synology met à jour régulièrement les failles de sécurité, mais on n'est jamais à l'abri) Donc le visiteur verra immédiatement par quelle porte d'entrée passer pour avoir accès à un premier équipement, sans même avoir besoin de commencer une recherche DNS. Est-ce bien clair maintenant ? Pour répondre à Jojo, le fiat de faire signer un certificat Wildcard (valable pour *.mondomaine.com) ne change strictement rien au problème, votre domaine sera toujours visible dans le certificat par défaut présenté par le serveur Web lors d'une requête https. On notera tout le comique de la situation, le port 80 non sécurisé ne donne aucune information, tandis que le port 443 sécurisé permet de récupérer des informations !!! Donc maintenant la solution Il faut se débrouiller pour que le reverse proxy présente un certificat différent, qui ne fasse pas du tout partie de votre domaine, lors d'une requête web générique (le fameux https://1.2.3.4) Donc on va générer ce certificat. Comme je le disais hier, je connais 2 méthodes : Générer son propre certificat auto-signé avec une autorité de certification maison. Cela se fait très bien sous Linux, mais nécessite quand même un certain nombre de manipulations, et d'avoir un Linux sous la main. Pour info on utilise les outils de la suite OpenSSL tout simplement (OpenSSL est utilisé sur la très grande majorité des systèmes Linux, notamment pour faire fonctionner SSH, et votre navigateur et serveur Web en https. Autant dire que n'importe quel Linux devrait pouvoir agir comme autorité de certification). Une fois qu'on a obtenu ce certificat, on modifie la configuration de notre Reverse Proxy pour lui dire de l'utiliser par défaut (ça se fait très bien avec HAproxy, je ne sais pas ce qu'il en est avec Synology DSM comme présenté dans ce tuto). En conséquence, quand le visiteur se pointe sur https://1.2.3.4, le reverse proxy lui présentera ce certificat auto-signé, il aura quand même un message d'avertissement signalant que le certificat n'est pas valide (puisqu'auto-signé et non signé par une autorité de certification reconnue telle que Let's Encrypt), mais ce n'est pas un souci... en regardant les détails du certificat, il ne verra qu'un nom de domaine bidon, celui que vous avez choisi au moment de la génération avec OpenSSL sous Linux. Donc il ne sera pas plus avancé. Bien sûr, si l'utilisateur est légitime (vous), et demande d'accéder à https://dsm.mondomaine.com, alors le reverse proxy lui présentera le certificat associé à ce domaine et correctement signé par Let's Encrypt, et tout fonctionnera normalement. Générer un certificat signé avec une autorité de certification reconnue telle que Let's Encrypt (de la même façon que vos certificats habituels pour mondomaine.com). L'astuce consiste ici à faire un reverse DNS lookup de votre IP publique (nslookup 1.2.3.4 sous Windows, ou dig -x 1.2.3.4 sous Linux). Le nom de domaine ainsi obtenu correspond à celui de vote opérateur, par exemple bidule.abo.wanadoo.fr. Il n'y a plus qu'à demander à Let's Encrypt de nous signer un certificat avec ce nom de domaine, elle sera en mesure de le signer car vous êtes bien propriétaire de l'IP associée à ce domaine (au moins pendant 24h si votre IP change tous les jours). Avantage, il n'y a pas besoin de taper la 10zaine de commande nécessaires pour générer un certificat auto-signé sous Linux, et ce certificat présenté par défaut au visiteur sur https://1.2.3.4 sera valide, donc la navigateur n'affichera même pas un message d'avertissement. Cela n'apporte par de sécurité supplémentaire par rapport au certificat auto-signé, mais c'est plus propre. Inconvénient, il faut régénérer ce certificat tous les 3 mois maximum (limitation Let's Encrypt), mais normalement vous avez déjà un script pour regénérer vos certificats légitimes mondomaine.com régulièrement, il suffit de l'utiliser.

-

Alors là c'est pire que tout, et c'est bien là le problème, en gros ta porte d'entée est grande ouverte, le reverse proxy n'apporte pas de sécurité supplémentaire. Autant ne rien mettre, ça fait moins de travail. On en avait discuté il y a quelques pages, le minimum vital c'est de configurer ton reverse proxy pour que le site par défaut soit une poubelle, mais surtout pas un vrai site interne. Mais évidemment ça ne suffira pas, car comme je disais plus haut, si le certificat publique est exposé, n'importe quel visiteur "voit" le domaine, et il est assez facile de trouver les différents sous-domaines. C'était l'objet de ma question initiale, j'aimerais bien connaitre le comportement de vos configs. @MAM78, @BenjyNet, ... ? EDIT : je pose la question par courtoisie et pour faire avancer le débat, car il m'est assez facile de trouver vos IP publiques et d'aller fouiner moi même.... mais ça n'est pas étique.

-

Topic unique Fibaro - Motion Sensor - Fgms-001

Lazer a répondu à un(e) sujet de Moicphil dans Modules Fibaro

Avec un chargeur sans écran, je ne vois pas bien comment tu peux affirmer que tes accus fonctionnent comme au premier jour, si ce n'est au juger à l'utilisation. Seul l'écran sur le chargeur te permet de connaitre la capacité restante de tes accus. C'est mathématique. -

Comme je te disais plus haut, je doute fort que tu trouves une clim module avec interface IP, mais ça existe peut être. Par comparaison dans le haut de gamme en FIXE, c'est rare et en option et via un cloud fermé. Alors tu vois.... Dans la doc du ZXT tu as les codes préenregistrés pour chaque marque de clim... il faut donc que tu cherches si Beko est connue dedans. Souvent les marques low-cost et inconnues sont du OEM de marques plus connues. Souvent des marques chinoises... donc chercher sur Internet peut aider à trouver sur quel fabricant original se base la marque Beko. (Il y a des centaines de marques commerciales, mais seulement quelques dizaines de fabricants dans le monde) Enfin, déjà le prérequis est de t'assurer que le modèle que tu veux dispose bien d'une télécommande, et donc d'une interface IR. C'est évidemment un pré-requis à tout ça. La bonne nouvelle, c'est que même si tu ne trouves pas les codes préenregistrés dans le manuel, tu as toujours la possibilité de les apprendre à la main. Comme une télécommande universelle, l'une en face de l'autre, et tu apprends les touches les unes après les autres. Fastidieux. Concernant la portée, oui l'IR est assez mauvais... si tu as des murs satin blanc, ça rebondit bien et tu peux cacher le ZXT en haut d'une armoire. Sinon il faut viser en direct. Bref, il faut tester sur place. Note qu'il existe un autre module super populaire chez les Jeedomien pour piloter des interfaces IR, c'est le RM Pro, mais non compatible avec HC2.

-

Comme je disais, le ZXT 120 Il n'est pas très populaire, car complexe à configurer, et plusieurs sur le forum n'ont pas réussi. Perso le premier que j'ai eu était buggé, remplacé par le vendeur en garantie. Depuis il fonctionne parfaitement, ça doit faire 3 ou 4 ans qu'il tourne non stop (pour piloter une clim fixe, et j'ai eu de la chance, j'ai trouvé le code de ma clim, donc je n'ai pas eu besoin de faire l'apprentissage des codes IR) Faut bien comprendre que ce module n'est jamais qu'une télécommande universelle, comme pour les TV. Sauf qu'au lieu de la prendre en main et d'appuyer sur les boutons, on la pose et on la pilote depuis la box domotique en Z-Wave.

-

Topic unique Fibaro - Motion Sensor - Fgms-001

Lazer a répondu à un(e) sujet de Moicphil dans Modules Fibaro

J'ai un vieux Lacrosse BC-900 en marque originale depuis.... pff j'en sais rien, des années et des années..... il ne m'a jamais lâché, c'est le seul chargeur que j'utilise pour mes NiMh depuis tout ce temps. Mais le miens est limité aux formats AA et AAA. Tout y est, charge individuelle, contrôle du courant de charge, cycles décharge+charge complet, refresh (très efficace), etc. Livré avec sacoche, alimentation, et adaptateurs en plastiques pour transformer des AA en grosses piles LR14 pour les jouets des enfants. Je m'en souviens encore, c'était au début de mes achats sur Internet, l'Euro n'était pas bien vieux.... payé 30€ Ce fut un tel best-seller, que depuis il n'a cessé d'augmenter... on le trouve maintenant à presque 100€ https://www.amazon.fr/Technoline-BC-900-IPC-1-Chargeur-Intelligent/dp/B000WIHXLY PS : je l'adore tellement que je l'ai toujours pas loin de moi.... d'ailleurs je le tiens en main au moment où je rédige ces lignes, c'est pas une blague, il est toujours sur le coté du canapé près à servir , et il a fait le tour du monde avec moi. Bref, Lacrosse c'est du sérieux -

Oui enfin, quand tu as une box domotique, c'est un peu dommage de mettre ce truc là, tout fermé et limité. Ce produit, c'est parfait pour celui qui n'a pas de box domotique justement. Tu branches et ça fonctionne, et ça apprend "tout seul" tes habitudes.... et c'est bien là le problème, tu t'aperçois que tu es vite limité par la pseudo intelligence limitée du thermostat. C'est mieux que rien, mais bien moins personnalisable qu'une box domotique. Dragoniacs ayant une box domotique, autant l'utiliser et ne pas partir sur des produits pareils. Enfin, c'est mon avis.

-

Sans https, normal, puisqu'il n'y a pas de certificat par définition. Là je parlais bien de https avec certificat signé

-

Je doute fort que les clims mobiles disposent d'un contact sec, d'une interface IP, ou de toute autre interface permettant de la domotiser... déjà que ce n'est même pas systématique présent sur les clims fixes. Brancher un compresseur sur un wall plug, n'y pense même pas, tu vas le tuer en moins de 2 (le compresseur) Le fil pilote, ce n'est que pour les radiateurs électriques. A mon avis, la seule option qui te reste, c'est de choisir un modèle avec télécommande infra-rouge, et d'utiliser un module type Remotec ZXT 120... par contre près il faudra trouver, ou enregistrer, les codes de la télécommande, ce qui n'est pas si facile.

-

Dites donc, pour ceux qui ont mis en place ce tutoriel, pouvez-vous, avec Firefox ou Chrome (ça ne fonctionne pas avec IE, mais peut-être que ça fonctionne aussi avec les autres navigateurs modernes), tenter d'ouvrir une page Web sur https://votre_ip_publique Là normalement, vous n'aurez accès à rien, mais juste une erreur de certificat. En cliquant sur le bouton pour voir les détails, le navigateur vous donne le domaine pour lequel le certificat par défaut a été signé... si c'est le cas, vous donnez au visiteur une porte d'entrée, car vous ne pouvez plus cacher vos sites internes derrière votre nom de domaine. En tout cas c'est comme cela que ça fonctionne avec HAproxy. Comment le Synology gère la chose ? Il y a 2 solutions : - générer un certificat auto-signé avec un nom de domaine bidon (genre localhost)... mais il faut une autorité de certification - générer un certificat signé par Let's Encrypt, en utilisant le reverse DNS associé à votre IP publique Le certificat ainsi obtenu pourra être utilisé par défaut, losque le visiteur entre une URL non valide. De la sorte, il n'obtient aucune info sur ce qui est hébergé derrière.

-

Ah là ça sent le problème d'encodage ISO / UTF8 à plein nez là. Le payload (la charge utile ne français), ce sont les données que tu passes lors d'une requête PUT ou POST. L'avantage est de ne pas être limité en taille, puisque ça ne passe pas dans l'URL.... autre avantage, ça ne laisse pas de trace dans les journaux de tous les serveurs Web et Proxy du monde entier. (aparté : dans le même genre, le login/password dans l'URL est une mauvaise pratique... pour la même raison)

-

Oui ça semble être la bonne fonction. Pour les accents, je ne sais pas, désolé. Mais par contre, passer des arguments complexes via l'URL (donc en GET) n'est pas une bonne pratique. Tu ferais mieux de passer tes données dans le payload en POST ou en PUT. Ce qui résoudrait ton problème, par exemple en passant un json.encode() sur ton tableau de données à envoyer (même si ce tableau ne comporte qu'un seul élément)

-

Je ne maitrise pas bien les conversions, mais normalement cette fonction est censée convertir tous les caractères qui doivent l'être pour passer dans une URL (donc aussi les caractères spéciaux). D'ailleurs Fibaro a maintenant intégré la fonction urlencode() en standard dans les scène, mais pas les VD (qui ont toujours le vieux moteur LUA)

-

Cherche la fonction urlencode() sur le forum (qu'on trouve notamment avec le VD SMS Gateway), ça sera plus générique.

-

J'y avait pensé à un moment, mais c'est plus difficile à faire qu'à dire, comme tout système en Cluster, c'est hyper sensible, et le moindre bug dans le script ne ferait qu'empirer les choses (imagine si tu démarres une HC2 alors que la précédente était encore opérationnelle... genre juste parce que le ping a échoué) => Donc contrôleurs Z-Wave principaux actifs en même temps, je ne prédis pas le comportement. Au final, comme la HC2 est devenue très stable, ça ne vaut plus le coup de s'embêter. La panne arrivant rarement, il suffit de copier le répertoire backups d'un clé recovery sur l'autre pour ensuite restaurer et démarrer manuellement la nouvelle HC2. Cette étape sera encore plus simple quand on aura le backup via cloud (voilà un excellent usage du cloud)

-

Télécommande universelle Logitech Harmony Companion - Noir à 63.59 euros

Lazer a répondu à un(e) sujet de mprinfo dans Sites internet

je préfère la Elite ( 2 fois plus cher), la prise en main de la télécommande est topissime, l'écran tactile est pratique, le poids parfaitement équilibré, les boutons tombent sous le doigt, rétroéclairage avec accéléromètre, etc. Je n'ai pas testé la Companion, donc difficile de juger, mais d'après le visuel, on voit qu'elle sera moins agréable que la Elite. Sinon quelque soit le modèle, toujours les défauts de Harmony : système tout fermé, parfait pour contrôler tes équipements audiovisuels, mais une galère sans nom pour piloter la domotique contrairement au discours commercial. -

0/ oui 1/ connais pas, mais quel intérêt ? Le seul truc utile à sauvegarder c'est le répertoire "backups" de la clé USB.... bientôt plus nécessaire, dans la prochaine version on aura l'externalisation des backups en standard (reste à savoir si c'est dans le Cloud Only ou sur NAS local) 2/ oui mais je ne sais pas si VMware Converter fonctionne, un simple "dd" suffit. Mais ça ne sert à rien, Linux démarre, mais ça ne va pas plus loin, tu te doutes bien.

-

Je n'avais même pas vu qu'il était en bas du forum Je ne peux de toute façon pas éditer cette partie là.

-

Ca fait longtemps qu'il n'est plus utilisé.... Soit sur leur email : support@fibaro.com, ou mieux encore, sur le forum officiel https://forum.fibaro.com/ car tu auras des utilisateurs qui pourront éventuellement confirmer le problème, la visibilité sera publique.

-

Ouais c'est clair, en écrivant hier je pensais pareil, c'est un peu flippant cet espionnage. Mais bon, le vrai intérêt, ce n'est pas de d'espionner, mais bien de piloter et automatiser. Pour l'éclairage, je pourrais faire une lumière d'ambiance, mais un film ça se regarde dans l'obscurité... Du coup ça limite la couleur de l'éclairage... Au noir ! Alors c'est très simple, la lumière descend progressivement, jusqu'à s'éteindre totalement dès que le film commence. Comme au cinéma, et ça va très bien comme ça Merci pour les infos de l'état de l'art chez les pros du HC. PS : Mirabelle TV, non mais franchement

- 93 réponses

-

- 1

-