-

Compteur de contenus

26 423 -

Inscription

-

Dernière visite

-

Jours gagnés

1 365

Tout ce qui a été posté par Lazer

-

Pas testé perso. Bien sûr que la clusterisation de la VM domotique est tout à fait surperflue... encore que, sur les forums, ça en parle pas mal, et c'est logique : HA est un truc de geek, tu le mets dans une VM c'est un truc de geek parce que ça te permet (entre autre) de faire des backups et snapshots facilement pour fiabiliser ton infra en cas de crash, du coup la clusterisation c'est l'étape geek suivant immédiatement. On y vient vite. Et la démocratisation de ces antennes Ethernet participe bien à tout ça ! Avant l'apparition de ces clés, il fallait utiliser un Raspberry PI, voire un ESP, avec la clé USB branchée dessus... maintenant avant l'antenne Ethernet POE, c'est tout intégré, moins cher, plus fiable, alimenté par 1 seul câble, et transmission ultra fiable car Ethernet, pas de Wi-Fi. Et comme dit, l'autre usage, c'est simplement de pouvoir profiter du réseau Ethernet pour déporter l'antenne où on veut dans la maison, déjà rien que ça c'est un gros bénéfice pour certaines installations.

-

En fait avec HA, on peut utiliser des clés (Z-Wave, Zigbee, Thread) sur un port USB, c'est le cas classique, et alors si la machine qui fait tourner HA plante, alors il faut manuellement débrancher/rebrancher la clé USB sur une autre machine. A coté de ça, il existe des antennes en Ethernet (POE tant qu'à faire, le même câble fait alimentation et transfert de données), ce qui permet au chipset (Z-Wave, Zigbee etc) d'être directement interfacé avec une instance HA par le réseau. Je ne pense pas que 2 instances HA puissent se partager la même clé simultanément (et puis de toute façon, même sans antenne radio, comment gérer 2 instances HA ???). Mais il est tout à fait possible de mettre l'instance HA dans une VM, sur un cluster Promox composé de 2 nœuds ou plus, et à ce moment là on a mis HA en HA (Home Assistant en High Availability, faut suivre ). L'instance HA, unique, est alors active sur 1 seul nœud à la fois (1 nœud c'est une machine physique, donc un PC, un serveur, un NUC, peut importe), et peut automatiquement redémarrer sur l'autre noeud en cas de panne du premier noeud. L'antenne radio étant accessible par le réseau Ethernet, pas besoin de la déconnecter, elle est automatiquement reconnue. Plus simple, si on n'a pas 2 noeuds qui fonctionnent en parallèle (cluster), mais 1 seul, si la machine tombe en panne, il suffit de restaurer sa configuration sur la même (si réparée) ou une autre machine et on repart comme avant. Si l'antenne est sur clé USB il faudra la reconnecter physiquement, si l'antenne est en Ethernet, il n'y a rien à faire. Sans même parler de cluster haute-dispo, l'antenne Ethernet dispose d'un autre avantage : pouvoir la déporter loin de la machine faisant tourner HA, par exemple si celle-ci est installée dans un rack métallique et/ou à la cave. Faire la même chose en USB est plus délicat, car il faut passer un câble dédié, et de toute façon on est vite limité par la longueur du câble USB.

-

Si, en France aussi (malheureusement j'ai envie d'ajouter, car c'est un système bourré de limitations... plafonds quotidiens, reports annuels, etc) En plus c'est facturé fort cher aux commerçants (plus que les CB), donc au final on paye notre repas plus cher, car faut pas rêver, le surcout est réintégré dans le prix des plats. Je ne suis pas sûr d'avoir la réponse à toutes tes interrogations... il faudrait aller lire le code de GEA pour bien comprendre... il faut du temps... et de la motivation. Déjà @jojo t'a donné une bonne indication sur la possibilité d'exploiter les #value[1]#, #value[2]# etc Cependant, pour moi, ce sont des alias destinés à être remplacés par leur valeur correspondante uniquement dans les messages textuels, c'est à dire ce qui est affiché / envoyé en notification. Et donc... pas dans les conditions (ce que tu cherches à faire). Moi j'utilise de plus en plus "Function", tant en condition qu'en action, car c'est ultra puissant, ça permet de lever toutes les limitations des conditions et actions de GEA. Dans une Function, on code en LUA traditionnel, littéralement comme dans un QuickApp. On peut aussi récupérer les valeurs des conditions de GEA. Exemple, c'est bidon car ça retourne la température de la météo divisée par 2, mais c'est pour montrer un exemple simple d’imbrication des options : {"Function", function(a, b) return (a+b)/2 end, {"Weather", "Temperature"}, 20} L'étape d'après, c'est créer ses propres options (conditions et/ou actions) à décrire dans function config(GEA) Et là c'est no-limit, on peut littéralement écrire l'équivalent d'un QuickApp complet sur plusieurs dizaines ou centaines de lignes. Par exemple j'ai toute ma gestion d'optimisation du chauffage (en fonction du surplus solaire disponible) qui fonctionne comme ça. C'est expliqué brièvement dans la doc de syntaxe au chapitre "PLUGINS INTERNES GEA" (lignes 2069 et suivantes)

- 12 490 réponses

-

- support

- script lua

-

(et 1 en plus)

Étiqueté avec :

-

Je ferais ça avec "Function" en condition, qui fait le test de la date en LUA "à la main" et retourne true/false pour déclencher les actions de la règle.

- 12 490 réponses

-

- 1

-

-

- support

- script lua

-

(et 1 en plus)

Étiqueté avec :

-

My House In Renovation ! (Nico)

Lazer a répondu à un(e) sujet de Nico dans Mon installation domotique

Oui c'est ce que je fais avec mon Victron, je limite le courant de décharge, ça permet de travailler dans la zone de meilleur rendement, et évite de décharger toute la batterie trop rapidement. Après il faudra que tu regardes le rendement global, charge+décharge, c'est ça qui est intéressant. Combien de kWh tu rentres dans la batterie, versus combien tu en récupères en sortie. -

My House In Renovation ! (Nico)

Lazer a répondu à un(e) sujet de Nico dans Mon installation domotique

Hum, oui mais 83% ça doit être le rendement théorique maximal aux conditions idéales de température, de courant de charge, et de décharge. Perso avec mon système Victron + Pylontech, j'ai pu monter à 86% de rendement, dans les conditions idéales, ce qui correspond aux abaques fournies par Victron : charge à 1390W et décharge à 1100 W constants. Autant dire que ça n'arrive jamais, sauf dans des conditions très particulières : l'hiver, lorsque je force la charge la nuit depuis le réseau, et que le lendemain est froid et totalement sans soleil avec chauffage qui consomme plus de 1100W. Donc la batterie absorbe bien le delta. Typiquement, ce sont certains jours Tempo Blancs de novembre/décembre/janvier... donc pas très souvent au final. Car sur l'année complète (j'ai 11 mois d'historique, mais ça ne va pas changer énormément sur mars), je suis à une moyenne de rendement de 77.5 % En effet, dès que le soleil sort, on ne maitrise plus les courants de charge/décharge, car tout dépend du surplus solaire, et de la consommation de la maison en dent de scie. Donc le rendement s'effondre. Le pire mois, c'était novembre, avec seulement 68.3% de rendement... -

My House In Renovation ! (Nico)

Lazer a répondu à un(e) sujet de Nico dans Mon installation domotique

Oh une Marstek ! Tu regarderas si tu peux calculer le rendement de charge/décharge de la batterie ? C'est c'est une information qui est systématiquement oubliée sur les batteries Plug & Play. -

C'est surtout que si on met un disque de 22 To dans une grappe de disques 24 To, alors tous les disques sont limités à 22 To, donc ça fait pas mal de place perdue (2 To x le nombre de disques de 24 To), et donc autant argent perdu. Les contraintes du RAID.... c'est une des nombreuses raisons pour lesquelles je n'avais jamais fait de RAID jusqu'à présent dans mes serveurs à domicile, c'est beaucoup de contraintes pour un bénéfice faible voir inexistant pour un usage domestique. Rappel : le RAID n'est pas une sauvegarde. A se répéter en boucle.

-

Merci, mais dommage ce n'est que 22 To.... je ne vise plus que le 24 To maintenant pour uniformiser ma prochaine grappe RAID avec ZFS.

-

Euh, tu ne dois pas connaitre Supermicro pour dire ça Après c'est vrai que la marque est très peu représentée en France, donc ça n'aide pas à la valoriser, face aux volumistes DELL, HPE, Lenovo & co. D'ailleurs puisque tu en parles, pour mon projet perso de nouveau serveur, j'ai laissé tombé Supermicro, car justement, c'est de plus en plus difficile de se procurer leurs machines en France... et en Europe de façon générale. On dirait qu'ils sont en train de déserter le marché européen, en tout cas c'est l'impression que ça me donne. Peut être à cause des taxes US, mais c'est étonnant, car c'est dans l'autre sens normalement... Du coup je me suis rabattu sur ASRock Rack (la gamme pro de ASRock, le fabricant de carte mère grand public bien connu). Bon là ce n'est plus américain, mais du bon vieux Taïwanais, remarque c'est devenu un gage de qualité maintenant, le made in Taïwan low-cost c'était dans les années 80... Pas encore beaucoup utilisé, mais pour l'instant ça fonctionne bien, rien à redire L'IPMI complet sans licence (contrairement à HPE ILO....) permet de manager 100% du serveur à distance, et même la gestion des différents ventilateurs du serveur est ultra personnalisable, un point faible de Supermicro d'ailleurs (et personnalisation complètement inexistante chez HPE......) Ah oui, et aussi, les firmwares sont librement accessibles bien sûr Quant aux Chinois, bah écoute... Lenovo n'a plus rien à prouver, et personnellement, je préfère cette marque à HPE et DELL, mais c'est à cause d'une vieille habitude que j'ai prise à l'époque où ces serveurs provenaient de chez IBM, jusqu'en 2014... le temps passe vite ! De toute façon, tant qu'on reste dans le x86, peut importe la marque, au final c'est toujours la même chose : un processeurs Intel ou AMD, de la RAM de l'un des 3 fabricants mondiaux, idem pour les SSD.... il n'y a que la couleur de la façade qui change Ou alors Huawei, jamais testé perso. De toute façon, c'est une marque tellement peu représentée en France, que trouver du matos à titre perso doit être encore plus compliqué ! A moins que... tu ne parlais des mini-PC Chinois ? A base de processeur N100 ou même calibre ? Oui bon là c'est sûr, rien de comparable, ce sont des jouets comparé aux serveurs de gamme pro/enterprise Il n'a jamais été dans mon intention de remplacer mon HP Gen8 Xeon par un N100... et puis après quoi, un Raspberry PI ? Sinon, qu'est ce que tu as voulu dire par DDR-R ? Surement une faute de frappe, mais je ne vois pas quel autre mot convient (pas mémoire DDR-5 puisque là c'est un tout autre problème de stock et donc de prix... heureusement j'ai acheté mes 128 Go de DDR-5 ECC au début de la crise, avant la hausse brutale.... idem pour les 20 To de SSD...)

-

"Push" ça va t'envoyer une notification sur ton téléphone, si tu veux juste afficher dans la fenêtre de debug tu peux utiliser l'action non documentée "Test". GEA.add ( {CONDITIONS}, 30, "", {"Test", {"Function", function() return "Il y a eu " .. (fibaro.getGlobalVariable("PassToday") or "?") .. " passages aujourd'hui" end} } ) Ou encore mieux directement avec "Function" uniquement : GEA.add ( {CONDITIONS}, 30, "", {"Function", function() print("Il y a eu " .. (fibaro.getGlobalVariable("PassToday") or "?") .. " passages aujourd'hui") end}) Et si tu mets ta variable globale dans les conditions, il y a même moyen de récupérer sa valeur directement avec #value# ce qui permet de l'inclure simplement dans le texte de l'action "Test" ou bien d'une notification. Un truc dans le genre : GEA.add ( {{"Global+", "PassToday", 0}, AUTRES_CONDITIONS}, 30, "", {"Test", "Il y a eu #value# passages aujourd'hui"})

- 12 490 réponses

-

- 1

-

-

- support

- script lua

-

(et 1 en plus)

Étiqueté avec :

-

Texas Instruments achète Silicon Labs, propriétaire de Z-Wave

Lazer a posté un sujet dans Annonces et suggestions

We are excited to share that Silicon Labs has announced a planned acquisition by Texas Instruments (TI), a global leader in semiconductor technology. This combination brings together Silicon Labs’ leadership in embedded wireless connectivity with TI’s manufacturing scale, global reach, and operational excellence. Together, we expect to accelerate innovation, enhance supply reliability, and expand the level of support we can provide to customers worldwide. Importantly, Texas Instruments is acquiring Silicon Labs to build on what we do best. Our product roadmap, customer commitments, and day-to-day operations remain unchanged. Until the transaction closes—expected in the first half of 2027, subject to customary approvals—it is business as usual, and your current contacts and agreements remain the same. We wanted you to hear this directly from us as a trusted customer. If you have any questions, your Silicon Labs representative is happy to discuss what this means for you. Thank you for your continued partnership. We are excited about the opportunities ahead. Sincerely, Brandon Tolany Sr. Vice President Sales & Marketing -

En fait ce que je disais au début de cette discussion, c'est que cette liberté est en fait une dépendance à un objet (ou même à son carburant, car sans essence pas de voiture) Car maintenant, et tu le disais juste avant, sans voiture, tu ne peux plus rien faire. Pas aller travailler, pas aller à la grosse ville située à 25km. De mon point de vue, la vraie liberté apportée par la voiture, c'était après guerre, pendant les 30 glorieuses en gros, avant qu'on naisse. A cette époque, la voiture venait apporter une liberté en plus de l'existant. Maintenant qu'on a tous des voitures, on est coincé avec, sans elle, on est paralysés. Elle a même déclenché la crise des gilets jaunes, des gens qui travaillent et ne peuvent pas faire sans sans. Elle est bien là dépendance dont je parle. Tu ne fais pas partie des gilets jaunes par ton pouvoir d'achat, mais tu es dans la même situation en fait, c'est pas différent je trouve. OK moi je pensais à la date d'annonce lors des premières ébauches de la loi. Et c'était juillet 2021, je m'en souviens car j'étais en vacances à ce moment là en plein campagne : https://www.largus.fr/actualite-automobile/fin-du-thermique-en-2035-ces-questions-que-tout-le-monde-se-pose-10672402.html Non ce n'est pas cette loi, c'était effectivement la première pensé qu'on a tous eu en Europe, mais ça a été largement démontré après coup. C'est la non évolution de l'industrie automobile européenne (allemands en tête...) pendant que la chine préparait en douce son armada d'usine de voitures à bas cout. Résultat le Chine vend ses voitures dans le monde entier, sur son propre territoire, les ventes de Mercedes & co se sont effondrées car les chinois au pouvoir d'achat qui explose se sont rendu compte qu'ils pouvaient avoir mieux pour moins cher. Maintenant les Allemands ont perdu des marchés, vite vite on va vendre nos moteurs au Mercosur... mon avis c'est que c'est déjà trop tard, c'est ce qui me fait craindre pour l'avenir de l'industrie automobile européenne. Et par dessus ça tu ajoutes l'avance, non pardon, l'exclusivité que la Chine a pris sur les batteries des VE, et ça enfonce le clou... les constructeurs européens sont largués.... j'ai du mal à voir comment on pourrait remonter la pente. On en avait déjà parlé sur ce forum, j'avais proposé une variation : supprimer la partie la plus riche de la population mondiale, donc la plus consommatrice de ressource de la planète (et donc polluante) Et tu m'avais répondu, à juste titre, que ça ne résolvait pas le problème car la partie restante prendra immédiatement le relai.

-

Euh.... non là tu interprètes. Cette loi a été voté en 2020 ou 2021, dont déjà ça fait 15 ans pour se préparer (si la date est tenue, ce qui ne sera surement pas le cas) Et on parle uniquement des véhicules neufs, le gros du marché, il reste en thermique. C'est combien l'âge moyen des véhicules... 15 ans à peu près (à vérifier). Donc déjà à la louche, on peut approximer en disant qu'il faudra 30 ans pour convertir tout le parc à l'électrique... ça va, c'est pas quelques années, ça laisse largement le temps d'anticiper et d'adapter le réseau électrique (ce que RTE a déjà commencé à faire, voir les nombreux rapports publics sur leur site) Même si on est très lents en France, il nous faut quand même moins de 30 ans pour poser des éoliennes, des panneaux, et même des centrales nucléaires. Il n'y a aucun risque vis à vis de la transition énergétique, le seul problème, c'est toujours le même : le cout à court terme (investissements nécesseraires) Car oui, tout cela coute plus cher que de cramer du pétrole... à court terme ! Pendant ce temps là, le peuple pleure pour son pouvoir d'achat, donc la priorité des politiciens est ailleurs. Je sais bien que tu n'habites pas en ville mais à la campagne, je n'ai jamais pensé que tu allais aller à Strasbourg sans voiture. Mais pas contre, j'ai clairement sous entendu (sans le dire, mais maintenant c'est fait) que si tu n'avais pas eu accès à la voiture aussi facilement, alors tu ne te serais pas installé aussi loin (*) J'ai retrouvé le nom, c'est Aurélien Bigot qui a fait cette étude sur l'heure de transport moyenne, constante dans le temps, et avec l'évolution des transports, ça permet d'aller toujours plus loin. (*) EDIT en fait ça dépend pas de le grosse ville, mais de là où tu aurais eu ton travail, pas forcément à Strasbourg. Avec un peu de chance tu aurais trouvé un boulot dans ton village.

-

J'avais la Peugeot 3008. C'est comme tu dis, quasi imperceptible quand la voiture passe de l'électrique à l'hybride. Mais quasi-imperceptible, ça veut aussi dire que c'est perceptible. Enfin, c'est surtout le truc dont tu te rends compte quand tu passes en full électrique, ce qui était mon cas par anticipation quand je conduisais la voiture de madame. Comme je disais au tout début de cette conversation, c'est le retour en arrière qui est dur à encaisser. Car l'évolution thermique => électrique (ou passant par l'hybride au milieu), elle est beaucoup plus naturelle qu'on peut le croire, c'est juste arriver à dépasser ses peurs. Encore une fois, tu reste obnubilé. Paris on s'en fout, c'est qu'une ville, certes la plus grosse de France, mais moi je disais que toutes les villes (bon OK, sauf Marseille qui est un cas désespéré) peuvent faire sans voiture, et c'est bien ce qui est en train de se passer, les villes se transforment, comme avant nous ça a été le cas aux Pays Bas (il y a 30 ans), au Danemark, Allemagne, etc. Et ce n'est pas que les grosses villes hein, c'est valable pour les villes de taille intermédiaire, et même les villages. C'est ce que je disais l'autre jour, pourquoi prendre sa voiture pour aller acheter son pain quand la boulangerie est à 500m ? Résultat maintenant que les commerces locaux ont bien été tués par l'association voiture+supermarché de banlieue, et bien on n'a plus le choix. La dépendance à la voiture, on l'a créé de toute pièce, tous seuls, comme des grands. Accessoirement, sans voiture aussi facile d'accès et pétrole aussi peu cher, on n'aurait jamais eu l'idée d'aller travailler à 100 km de son domicile. Il y a eu une étude assez intéressante qui a démontré que dans l'histoire de l'humanité, on s'est toujours débrouillé pour travailler, en moyenne, à 1h de son domicile. C'est une moyenne bien sûr, certains bossent à 5 minutes de chez eux, et d'autres beaucoup plus loin (pour rappel, j'ai passé une partie de ma vie dans l'avion, le TGV, la voiture....) mais là encore permis par la facilité d'accès aux transports rapides de longue distance. Au point de s'en rendre dépendant, maintenant on a un mal fou à concevoir de faire sans, même pour de courtes distances. Mais pourquoi tu racontes ça ? C'est un raisonnement par l'absurde typique des anti-électrique. Personne n'a jamais prétendu faire une transition en quelques années. En tout cas moi je n'ai jamais entendu personne le prétendre... après si un politicien l'a dit, peut être, mais perso j'en sais rien parce que 1/ je n'écoute pas les politiciens, et 2/ les promesses n'engagent que ceux qui les croient...

-

Ah ouais quand même Bon j'y connais rien en mécanique auto, je préfère largement faire des trous dans les murs de ma maison c'est moins risqué, le pire qui puisse arriver c'est de percer une gaine électrique sous tension, rien de grave en somme

-

Ah oui les FAP, ce problème est ancien et connu, j'ai eu plusieurs collègues qui ont eu le même souci. C'est marrant quand même, quand on prend du recul, les véhicules thermiques ont plus de pannes que les véhicules électriques, et pourtant ce sont les second qui font peur Un VE c'est mécaniquement beaucoup plus simple, moins d'éléments, moins de panne. C'est tout bête.

-

Ah oui OK, ça fait vraiment comme quand un module Z-Wave est déconnecté (débranché, pile HS, etc)

-

Oui elles font partie de la voiture, si tu achètes la voiture, tu as les batteries avec. C'est fini les locations des batteries seules, c'était Renault qui avait fait ça sur sa Zoé à une époque, mais ça n'a pas duré. Tu m'étonnes, acheter une voiture et payer en plus un loyer pour les batteries, quelle arnaque ! La durée de vie... les batteries s'usent, mais en pratique, il y a eu pas mal d'études maintenant qu'on a pas mal d'expérience, il s'avère que la durée de vie des batteries est supérieure à celle de la voiture. On considère une batterie HS quand sa capacité est passée sous les 70 à 80% de sa capacité initiale car trop impactant au quotidien sur l'autonomie. Mais comme dit, souvent la voiture part à la casse (après avoir été revendue plusieurs fois) avant d'atteindre ce seuil. Tiens d'ailleurs, je ne surveille pas le marché, mais il parait qu'il y a de bonnes affaires à faire sur l'occasion, car les VE perdent de la valeur encore plus rapidement que les thermiques. Après, une panne prématurée des batteries, ça existe... même si bon, heureusement c'est plus rare que les pannes sur le thermique, et heureusement (pensée aux moteurs Puretech ) le remplacement complet coute une fortune chez le concessionnaire (mais normalement ça passe en garantie), sinon hors garantie il faut passer par les garages indépendants (j'ai le nom Revolt en tête, à vérifier) qui savent démonter la batterie et changer uniquement la cellule défectueuse pour une fraction du prix) Perso, en dehors des reportages, encore une fois alarmistes, des chaines TF1/CNEWS etc, je n'ai jamais vu ni entendu quelqu'un qui n'ait jamais eu besoin de faire changer sa batterie. Il doit y en avoir, mais c'est rarissime je suppose. Tiens comme les incendies de VE, c'est beaucoup plus rare que sur les thermiques, et pourtant quand ça arrive ça fait la une des journaux;... faut pas chercher à comprendre.... enfin si, sensationnel, audimat, tout ça... Si ces sujets te font peur, il faut prendre des VE avec batterie LFP, comme je disais plus haut, la durée de vie est largement supérieure, ça se charge à 100% au quotidien sans crainte, et les risques d'incendie sont encore plus faible. Seul problème, en dehors de Tesla (américain), je ne pense pas que ça existe sur les VE européens, il faut attendre les voitures chinoises qui sont encore peu disponibles en France.... ça va venir, mais notre marché est très protecteur. Si tu attends encore quelques années, ils promettent des batteries semi-solides, et même solides à terme, qui auront une durée de vie virtuellement infinie et zéro risque d'incendie. Mais ce sont des technologies de laboratoire pour l'instant. Cherche pas d'excuse, en fait tu fais un trafic de faux papiers, c'est pas bien

-

Justement, le prix, ne cible par les particuliers en direct. Surtout face au rouleau compresseur Home Assistant, complètement gratuit (même s'il faut bien un hardware pour le faire tourner...) Mais ils s'en foutent, le concurrent, c'est Somfy, avec ses automatisme et leur box toute fermée. Et puis 400€ c'est rien du tout quand tu passes par un pro intégrateur... je pense même que comme chez Somfy, la box Nice (pas la HC3, mais la Lite, la Yubbi ou un autre modèle allégé) est fournie gratuitement avec les volets/portails installés, dans le but d'enfermer le client dans leur écosystème. L'ajout de KNX est malin, car les intégrateurs interviennent souvent sur des grosses installations en KNX, ça permet à Nice d'attaquer ce marché historique et de proposer une solution qui associe nativement l'installation existante et leurs automatismes. En comparaison, je ne sais pas si tu te souviens, mais il y a quelques années, la Lifedomus était vendue 2 à 3000€ selon les options. Bon... ça n'a pas duré, peut être à cause du prix, peut être parce qu'ils n'avaient pas d'écosystème associé à cette box, comme Somfy ou Nice.

-

Toi t'as typiquement le profil parfait pour passer à l'électrique L'absence de borne dans les villages est bien connu, mais ça n'est pas un souci car 99% (au doigt mouillé) des habitants sont en maison. Donc même sans faire installer de borne par un électricien, tu branches sur une prise murale et problème réglé. C'est quand même osé de dire que tu vas oublier de brancher un câble en garant ta voiture chez toi, alors que depuis toujours tu penses faire un détour pour aller faire le plein. C'est pas cohérent, et c'est juste un argument fallacieux de plus pour te conforter dans ta situation actuelle, et ne pas faire le grand petit saut vers l'électrique. La peut de l'inconnue, toujours, associée aux discours alarmistes des médias mainstream. Bien sûr que tu peux tracter une remorque (il y avais une fake news à ce sujet il y a quelques années, et fun fact, c'est un client sur l’agglomération de Strasbourg qui avait tenté de m'en convaincre) Et oui forcément l'autonomie va diminuer, tout comme elle diminue aussi avec une voiture thermique. Pas de miracle, plus de poids, c'est de la physique. Après faut bien choisir sa voiture, pas sûr que la petite Spring ou la R5 avec petite autonomie soient bien indiquées ! Ce sont des voitures de ville (façon de parler, parce que la voiture en ville c'est une hérésie... disons voiture de banlieue/périurbain alors) La monotonie de la boite auto.... perso je n'ai jamais été super fan sur du thermique, je préfère même les boites manuelles, pour choisir mon régime moteur (enfin, surtout avec de l'essence... cf mon éternel rejet du diesel) Mais sur de l'électrique, ça change beaucoup, ne serait-ce parce que le couple est disponible immédiatement, donc tu as une voiture toujours très réactive, dynamique... ou bien souple, bref qui s'adapte complètement à ta façon de conduire. Pas besoin de vitesse. Ne pas oublier le freinage régénératif aussi, qui permet de conduire à une seule pédale, donc le pied toujours sur l'accélérateur, on appuie, on lève, c'est un sacré confort. Bon là aussi tu vas me dire que tu as fait avec tes 2 pieds toute ta vie et que t'as pas envie de changer tes habitudes Pour le silence, c'est encore pire en ville avec les piétons qui ont le nez dans le téléphone + le casque sur les oreilles. Quand tu conduis en électrique, tu t'habitues vite à être encore plus attentif aux autres usagers sinon tu finis rapidement avec quelqu'un sous les roues. Mais pour les piétons, c'est tout de même bénéfique, les villes sont bruyantes à cause des moteurs thermiques, plus ça va, plus c'est calme (la réduction du trafic joue aussi beaucoup) Je disais l'autre jour, si le prix de l'achat était inférieur, toutes ces fausses excuses n'auraient même jamais eu lieu, tout le monde se serait rué dessus, et aurait modifié ses habitudes sans sourciller.

-

KNX : clairement c'est le marché pro des intégrateurs. Le marché B2C direct particuliers, ça fait longtemps qu'on a compris que NICE s'en moque pas mal. Limite dès fois je me dis qu'on a presque de la chance de pouvoir encore utiliser la HC3 sans passer par un intégrateur certifié.

-

Non parce que pour le prix d'achat d'un hybride rechargeable, ces gens là achètent un VE et ils sont tranquilles : plus besoin d'aller à la pompe, et économies dès le 1er km. L'hybride rechargeable est une hérésie, franchement je suis super content d'être passé par là pour faire la transition en douceur (car ça fait toujours peur de passer à l'électrique quand on n'a jamais testé avant, surtout avec la propagande massive dans les médias, dont tu te fais écho... Mais perso pour moi, plus jamais l'hybride rechargeable, c'est ultra frustrant, tu n'as jamais assez d'autonomie électrique, tu es toujours obligé de retourner faire le plein d'essence, tu as le bruit et les vibrations dès que le moteur se met en marge.... il n'y a rien qui va. Encore une fois, très bien pour une transition en douceur, mais c'est tout. Il faudrait la garder 1 an, là c'est parfait, tu as fait les 4 saisons, les petits, les gros trajets, et après go sur l'électrique 100% Bon après faut que je me méfie, vue que j'ai toujours un choix très limité en voiture, voire aucun choix, pas dit que je puisse retourner à l'électrique de sitôt... heureusement la tendance dans les entreprise pousse doucement vers les VE.... mais ma nouvelle boite pas trop, ils sont assez rétrogrades sur le sujet. J'en ai fait, car j'ai fait une majorité de petits trajets, donc l'hybride était valable pour moi. A l'inverse, j'avais des collègues, même voiture, qui ont explosé la consommation. Mais ils s'en balec, car ils n'ont pas payé le surcout à l'achat, et à l'usage toute l'essence passe sur la carte GR..... aberrant mais c'est comme ça. Si tu veux j'ai un tableau complet de suivi de mes consommation sur 4 ans, je pourrais partager, avec graphs et tout. En gros la première année assez peu d'économie le temps de prendre en main le système, et à partir de l'année 2 ça s'est amélioré (là où j'étais prêt à passer sur un VE comme je disais plus haut) j'ai jamais compris ces débats qui veulent toujours se comparer à Paris. Alors certes je suis parfaitement conscient que Paris c'est le centre du monde et que le reste ne sont que des péquenaud auxquels ont ne devrait même pas adresser la parole.... non mais soyons sérieux 5 minutes et arrêtons ces clichés qui ne font que mener à des débats stériles. Déjà, Paris, c'est une ville de 2M d'habitant, les vrais gens ils habitent dans une agglomérations de 10M qui n'a pas grand chose à voir avec la première ville. Et de façon générale, la voiture à Paris (et banlieue) c'est l'enfer, et figure toi que c'est encore pire pour les électriques, pour une raison toute simple mais auxquels les provinciaux ne pensent jamais, étonnamment : l'impossibilité de recharger à domicile. Moi j'ai de la chance (enfin, c'est un choix surtout), je suis en maison, donc je peux recharger à la maison. Mais quand je vois dans les stations de recharge (Total a remplacé plusieurs pompes par des bornes), des voitures qui passent des heures à attendre (qu'une place se libère, puis que leur voiture charge), sans rien faire d'autre que de pianoter sur le téléphone, c'est totalement délirant. C'est pas ça l'électrique, dans ces conditions je veux bien croire que certains le vivent mal. Ensuite, l'Alsace, ça fait pas mal de temps que je n'y suis pas allé (enfin si, Strasbourg en A/R TGV donc ça ne compte pas... ah oui et moi aussi je conchie la SNCF), mais comme je disais les dernières vacances c'était dans le Cantal, région isolée par excellence. J'avais même peur que les cartes montrent aucune borne dans les village. En fait, il faut aller en ville, mais une fois là, quasi tous les supermarchés sont équipés, pleins de places dispos, donc tu charges pendant que tu fais tes courses, et terminé, aucun souci. C'est comme dit avant, on gare la voiture, on charge, on oublie, c'est un réflexe systématique. Au final, ça prend moins de temps, puisque pas besoin de faire de détour à la station service. Juste une fois, sur un Carrouf, une borne tellement lente que ça a juste rechargé l'équivalent( de l'A/R pour y aller A coté de ça, LIDL ils ont tout compris en équipant tous leurs supermarchés de bornes rapides et pas cher. Comme tu dis, installer des bornes rapides, c'est des travaux lourds et investissement conséquents, c'est pour ça que souvent ça ne se fait que sur les autoroutes, et en ville on trouve beaucoup de charge lente ou moyenne car c'est vite posé, et ça répond bien aux petits déplacements du quotidiens : des courses, visites, etc. Encore une fois, si tu peux brancher à chaque fois que tu te gares, tu n'as plus jamais à y penser, c'est automatique, et la voiture toujours prête à repartir. Dans les entreprises, ce ne sont jamais des bornes rapides, souvent c'est du 7.5 kW, et même moins si toutes les voitures se chargent en même temps, mais pour un trajet quotidien, en laissant la voiture garée toute la journée, ça va très bien. J'ai des clients, quand je vais chez eux, ils m'expliquent qu'ils ont acheté un VE uniquement parce qu'ils peuvent recharger au travail et qu'ils n'ont même pas besoin de borne à domicile (surtout s'ils sont en appart, cf le problème des villes, pas spécialement Paris, que j'ai évoqué plus haut). Bon moi en ville j'ai résolu à la fois le problème des recharges / plein d'essence, des bouchons, du stress, du cout, et de tous les problèmes de la bagnole : je suis passé au vélo. C'est appréciable de voir les villes se transformer, je trouve même que ça n'évolue pas assez vite maintenant ! Mais j'ai redécouvert la mobilité urbaine, je vis à nouveau la ville au lieu de la subir : j'ai supprimé la voiture de mon quotidien ! Il y a 15 ans quand on a acheté la maison, il était essentiel d'avoir minimum 2 places de parking privée et d'être proche de Paris pour mes déplacements en voiture. Il y a 10 ans j'étais ultra inquiet pour l'avenir en voyant toutes les rues fermées, les largeurs de voies réduites pour les bus. Il y a 5 ans, il y a eu le Covid, c'est la meilleure chose qui soit arrivée dans la société depuis ma naissance : déjà 2 mois de vacances payées par l'Etat ( ), la normalisation du télétravail (que je pratiquais déjà), et surtout, la transformation massive des villes pour créer un nouveau moyen de transport : le vélo. Le kiff Même si je préfèrerais faire du vélo dans la forêt, le faire sur des pistes cyclables c'est infiniment plus satisfaisant que la voiture... on retrouve une liberté que nos anciens ont dû connaitre dans les années 60, mais que perso je n'ai jamais connu. Enfin, je suis confiant sur l'avenir des villes (tu noteras que je parle des villes, et pas de Paris, qui n'est qu'une ville, désagréable car trop grosse, parmi d'autres). Récemment je suis aller à Bordeaux pour le boulot, j'ai passé la semaine avec des vélos en libre service, absolument nickel pour aller et venir. Je digresse, mais c'est pour montrer que ces débats campagne/ville, essence/électrique, sont complètement stériles et que le problème se situe ailleurs. Le problème a un seul nom : notre dépendance à la voiture (c'est ce que je disais hier). Une fois qu'on a résolu ce problème, on relativise pas mal PS : oui je sais tu ne vas pas faire 400Km en vélo

-

Le transport lourd (et longue distance) à l'électrique, en dehors de quelques expérimentations médiatisées, c'est clair que c'est pas demain la veille qu'on le verra. Mais c'est justement parce qu'on ne peut pas électrifier ces engins qu'il faut électrifier au plus vite la mobilité légère (nos voitures), pour laisser le carburant disponible à ceux qui en ont vraiment besoin (veille discussion sur un autre topic, l'approvisionnement en pétrole en France baisse, indépendamment des réserves mondiales... qui sont hors de France justement) Sinon pour un profil comme toi qui roule beaucoup tous les jours, c'est sûr que l'électrique reste compliqué. La solution, c'est n'est pas des voitures à l'autonomie plus grande (ce qui n'arrivera pas quand tu regardes l'évolution du marché, ou alors à la marge grâce aux progrès technologiques (+ quelques pourcents par ci par là) ou alors des prototypes chinois à 1000km qui ne sont pas commercialisés... les gros constructeurs se sont quasiment tous positionnés en disant qu'ils ne sortiraient pas de modèles à 1000km d'autonomie pour diverses raisons techniques et financières). Non, la solution, c'est la recharge plus rapide, et partout. Et d'ailleurs, cet élément, il figure dans ton message : tu ne peux pas recharger du bureau. Quand ton entreprise aura installé des bornes sur tous les sites, ça aura résolu ton problème. Le recharge ultra-rapide, c'est clairement l'évolution qu'on voit en ce moment sur les modèles, surtout les chinois qui sont en avance. Tant coté voiture, que coté borne publique. Et là, c'est pas utile ni chez soit si à l'entreprise, mais sur le bord de la route. Si demain tu sais ta recharge en 15 minutes, tu peux considérer que c'est exactement le même temps que le plein à la pompe (sur autoroute, compte 5 minutes d'attente, 5 minutes de plein, et 5 minutes pour payer). En prime, pendant ces 15 minutes libérées, tu peux aller aux WC, boire un café, faire quelques pas. Les 15 minutes de recharge c'est encore de la science fiction sur les voitures européennes, mais c'est déjà le cas sur les voitures chinoises... ça arrivera vite en France. La consommation, oui tu peux compter facilement 20 kWh/100km, certes les Tesla sont les modèles les plus efficients du marché électriquement parlant, mais bon... c'est Tesla quoi. Disons que faut être fan absolu de la marque... sinon il y a mieux ailleurs (confort, finition, fiabilité... design même si c'est question de gout... image de marque là aussi c'est une préférence personnelle) Après, la conso, tu le sais, elle dépend de la température, mais aussi énormément de la vitesse, beaucoup plus qu'en thermique. A la campagne, c'est là qu'on a les autonomies les plus importantes, perso pendant les vacances, sur les routes de campagne (pire : du Cantal, donc virages et cotes), c'est le seul endroit ou ma voiture a atteint exactement l'autonomie WLTP officielle. En ville (IDF, bouchons, tout ça) et sur autoroute ça s'effondre évidemment. La règle des 20-80, c'est bien pour le quotidien, pour les gros trajets, aucune limite à ne pas la respecter. Perso je suis descendu à 9% pour remonter aussitôt à 100% (50 minutes de charge, parfait pour la pause déjeuner du midi), mais les retours d'expériences montrent qu'au bout de 200'000 km, la différence de durée de vie entre un VE qui n'a fait que de la charge rapide et celui qui n'a fait que de la charge lente est beaucoup plus faible que ce que les propagandistes anti-électrique ont véhiculé. Et surtout, cette règle, ne concerne que les chimies NMC (qu'on trouve dans les véhicules européens en gros). Le marché se dirige vers le LFP (Tesla, quasi tous les chinois), c'est la même techno que les batteries stationnaire, la durée de vie est bien meilleure et c'est insensible aux courants et cycles de charge. Au contraire même, les cellules de la batterie se recalibrant à 100%, plus on le fait, mieux c'est. Et donc parfaitement compatible avec la recharge systématique et quotidienne à la maison (ou en entreprise). Ah, oui, et aussi, dans ton cas, je te déconseille l'hybride. En tout cas l'hybride rechargeable. C'est ce que j'ai eu pendant 4 ans, donc je connais bien. C'est parfait pour les tous petits trajets (<50km) car tu roules sur la batterie. Mais sur les gros trajets, tu roules à l'essence, et tu portes un bon 300 kg supplémentaire (batterie, double-moteur, et tout le système électrique), et la consommation s'envole d'un bon litre au cent, voire plus. Sur un trajet de 100km, donc environ 50/50 électrique/essence, ça passe encore, mais pour du 300 km par jour, clairement ça ne vaut plus le coup. D'ailleurs, il y a eu des statistiques de faites (car les voitures remontent leurs stats), et les hybrides rechargeables consomment plus que les thermiques pures. Il y a des discussions politiques pour les interdire au niveau européen, mais le lobby des voitures arrive pour l'instant à les maintenir (business is business). En pratique, ce sont les entreprises qui les achètent (car taxes + vignette = 0) et puis ça améliore leur bilan RSE, mais pour un particulier c'est une aberration, financièrement parlant. Sans compter le prix d'achat sensiblement plus élevé.... à ce compte là vaut mieux acheter une électrique.

-

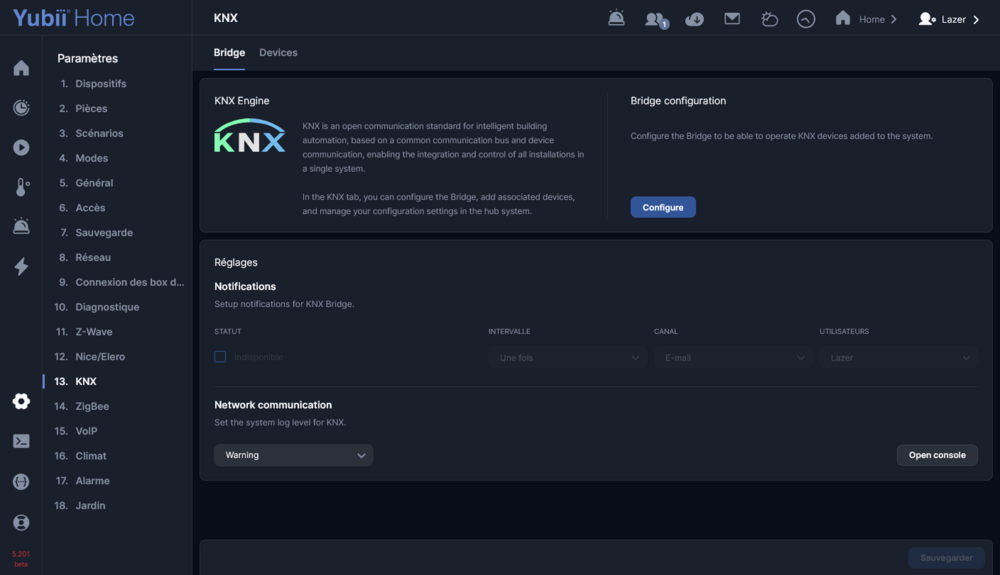

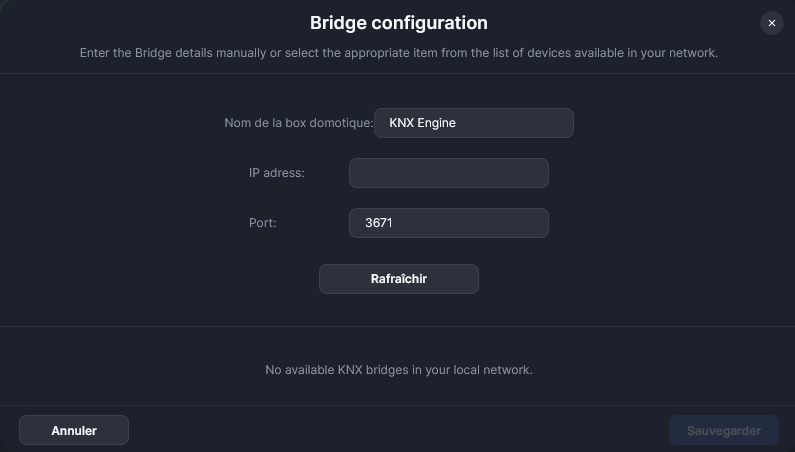

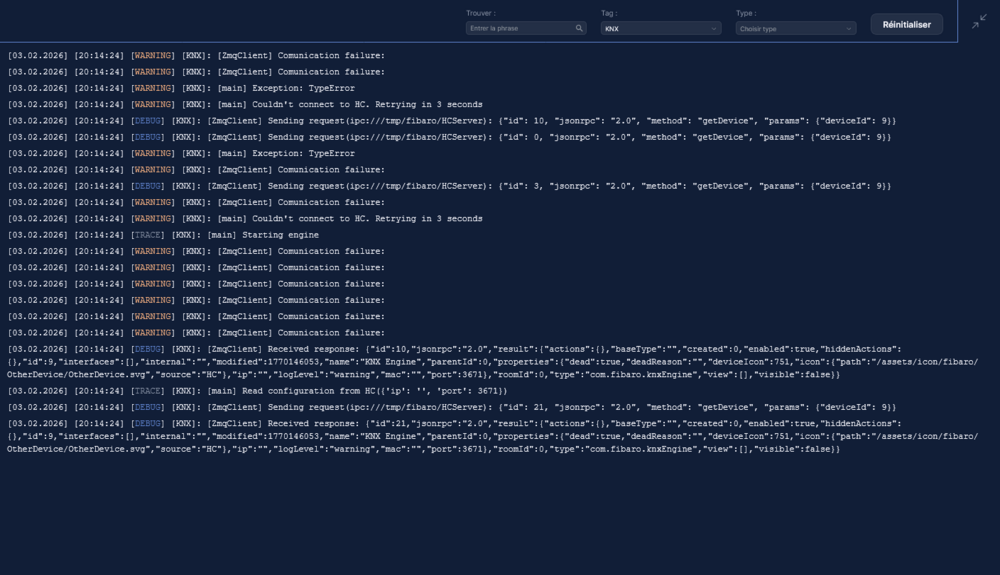

Dans les paramètres, il y a un tout nouveau panneau pour configurer le KNX : De là, on peut configurer les paramètres réseaux pour se connecter sur une passerelle KNX existante : Comme pour le Z-Wave, les QuickApps, etc, il y a une console dédiée aux messages KNX : N'ayant pas de KNX chez moi, je ne pourrai pas tester plus, comment les appareils remontent, leur synchronisation, etc... Mais franchement, ça a l'air top ! Même si ça arrive bien tard.... la HC3 est sortie en 2019 ou 2020, je ne sais plus....